À l’ère numérique, où la connexion à Internet est omniprésente, la question de la sécurité et de la confidentialité des données prend une ampleur considérable. Au centre de cette problématique se trouve le port 53, un élément essentiel du système de noms de domaine (DNS). Utilisé pour traduire les adresses web en adresses IP, le port 53 est une porte d’entrée sur Internet, mais également une cible privilégiée pour les menaces cybernétiques. Cet article explore en profondeur les implications de ce port sur la confidentialité en ligne

Comprendre le fonctionnement du port 53 dans le DNS

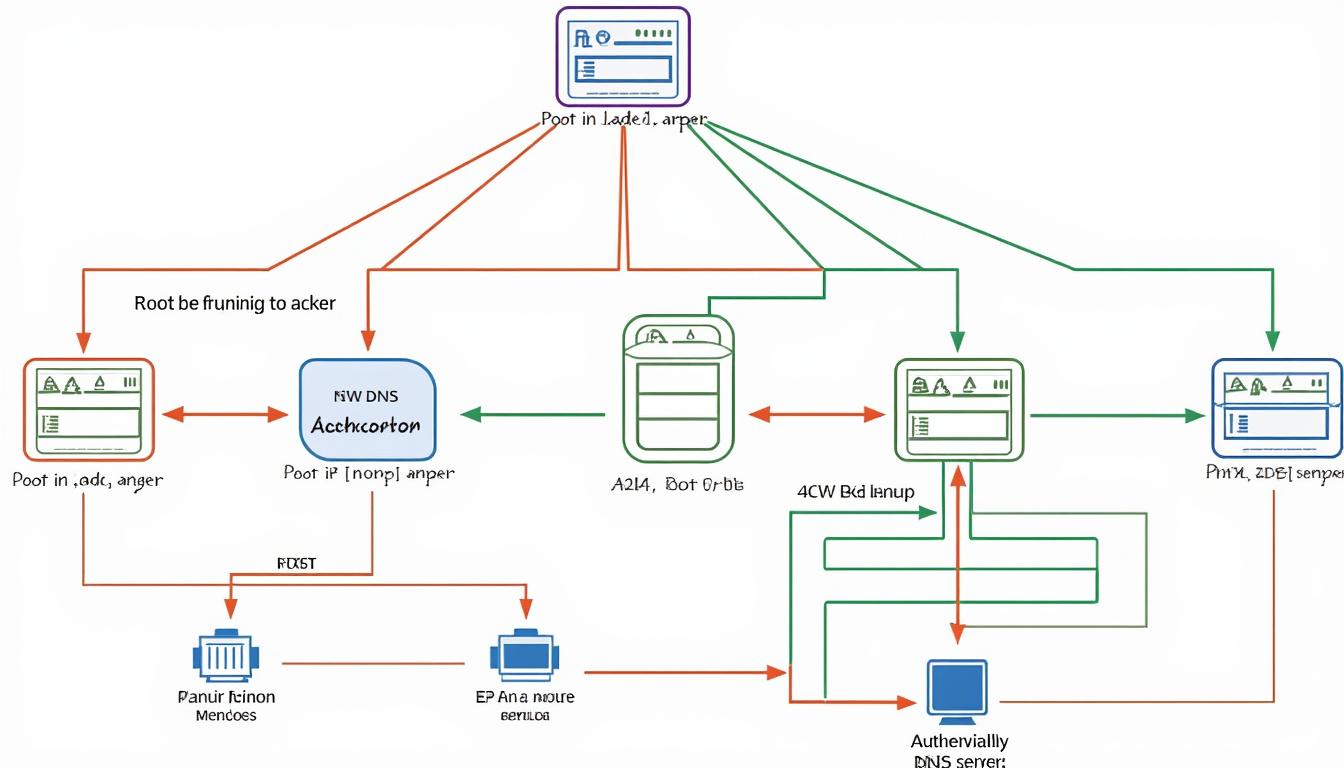

Le port 53 est fondamental pour le fonctionnement du DNS, agissant comme un traducteur entre les noms de domaine que les utilisateurs saisissent dans leur navigateur et les adresses IP que les ordinateurs utilisent pour communiquer. Le DNS utilise les protocoles UDP pour la plupart des requêtes, car il est plus rapide, mais il se sert également de TCP pour les transferts de zone, lorsqu’une réponse dépasse une certaine taille. En 2025, on estime que le DNS traite environ 75 milliards de requêtes par jour, ce qui en fait un composant crucial pour l’Internet. Voici un récapitulatif des types de serveurs DNS utilisant ce port :

| Type de serveur | Description |

|---|---|

| Serveurs racines | Ils répondent aux requêtes concernant les domaines de premier niveau. |

| Serveurs TLD | Ils gèrent la zone de noms pour des domaines comme .com ou .fr. |

| Serveurs autoritaires | Ils possèdent les données DNS pour des domaines spécifiques. |

| Serveurs récursifs | Ils effectuent des recherches DNS pour le compte des clients. |

Dans cette architecture, chaque type de serveur joue un rôle déterminant dans la résolution des noms de domaine, assurant ainsi une navigation fluide sur Internet. Toute faille dans ce système peut avoir des conséquences désastreuses, allant de l’incapacité de se connecter à un site à des redirections vers des plateformes malveillantes.

Comment surveiller le trafic sur le port 53 pour détecter des anomalies

La surveillance du trafic sur le port 53 est essentielle pour identifier des anomalies pouvant indiquer des cybermenaces. En 2025, les attaques par déni de service distribué (DDoS) exploitent souvent ce port. Les anomalies à surveiller incluent :

- Un nombre excessif de requêtes vers un même domaine.

- Des requêtes émanant de sources inconnues.

- Des échecs fréquents dans les réponses DNS.

Pour surveiller efficacement, les administrateurs peuvent utiliser divers outils. Tcpdump et Wireshark sont des exemples clés qui permettent de capturer et d’analyser le trafic. Voici un tableau des principales commandes pour Tcpdump :

| Commande | Description |

|---|---|

| sudo tcpdump -i |

Capture tout le trafic DNS sur l’interface spécifiée. |

| sudo tcpdump -i |

Enregistre le trafic DNS dans un fichier. |

| sudo tcpdump -i |

Désactive la résolution DNS pour afficher les IPs brutes. |

En mettant en place ces outils, les administrateurs peuvent non seulement détecter des anomalies ponctuelles, mais également établir des tendances qui pourraient signaler des problèmes récurrents dans le trafic DNS. L’analyse en temps réel est critique pour éviter que des attaques ne compromettent la sécurité des données.

Prévenir les attaques par des meilleures pratiques

Outre la simple surveillance, il est crucial d’établir des procédures préventives pour protéger le port 53. La mise en œuvre de la sécurité DNS avec DNSSEC (Domain Name System Security Extensions) est une manière efficace de garantir l’intégrité des données retournées par le DNS. En ajoutant des signatures numériques, DNSSEC aide à prévenir les attaques de type DNS spoofing où les réponses DNS sont falsifiées.

Voici quelques meilleures pratiques à adopter :

- Configurer des listes de contrôle d’accès (ACL) pour restreindre les requêtes autorisées.

- Activer DNSSEC pour sécuriser les réponses DNS.

- Analyser régulièrement les logs pour identifier les tendances anormales.

| Pratique | Avantages |

|---|---|

| Configurer des ACL | Réduit les requêtes non autorisées, renforce la sécurité. |

| Activer DNSSEC | Assure une intégrité des réponses DNS, protège contre la falsification. |

| Analyser les logs | Permet de détecter rapidement les problèmes émergents. |

En appliquant ces pratiques, il est possible de rendre le système DNS plus résilient face aux menaces potentielles, et par extension, de renforcer la sécurité globale du réseau d’une entreprise.

Analyser le trafic DNS avec Wireshark

Une fois le trafic surveillé avec des outils tels que Tcpdump, une analyse approfondie peut être effectuée à l’aide de Wireshark. Cet outil permet de désassembler les paquets DNS et de fournir des détails cruciaux sur les requêtes et réponses. Le processus peut révéler des comportements anormaux qui pourraient passer inaperçus.

Pour analyser le trafic DNS dans Wireshark, voici quelques étapes clés à suivre :

- Démarrer Wireshark et sélectionner l’interface réseau à analyser.

- Utiliser un filtre d’affichage tel que dns pour isoler le trafic DNS.

- Examinez les champs Question, Réponse et Type.

Signes d’anomalies à surveiller

Lors de l’analyse, les administrateurs doivent être attentifs à :

- Un nombre élevé de requêtes vers des domaines récemment enregistrés.

- Des adresses IP générant un volume anormal de requêtes.

- Une proportion élevée de requêtes échouées ou avec des codes d’erreur.

Ces comportements sont souvent révélateurs de tentatives d’attaques, notamment des infections par des malwares ou des attaques DDoS ciblant le DNS. Des outils comme Grafana et Elasticsearch peuvent également être combinés avec Wireshark pour offrir une visualisation avancée des données et des alertes sur des comportements suspects.

Intégrer des systèmes de détection d’intrusion

L’intégration de systèmes de détection d’intrusion tels que Snort et Suricata représente une avancée considérable pour sécuriser le port 53. Ces outils permettent non seulement de surveiller le trafic, mais ils sont également capables de détecter automatiquement les comportements malveillants grâce à des règles de détection prédéfinies.

En 2025, la cybersécurité a évolué, et il est essentiel d’adapter nos stratégies. Voici quelques recommandations pour intégrer ces systèmes :

- Configurer des alertes pour des requêtes DNS inhabituelles.

- Personnaliser les règles de détection basées sur l’architecture réseau.

- Analysez les alertes pertinentes et ajustez les règles selon l’évolution des menaces.

| Outil | Fonctions |

|---|---|

| Snort | Détection en temps réel, prévention des intrusions. |

| Suricata | Analyse multi-threadée et détection avancée des flux. |

| Grafana | Visualisation de données et alertes sur les comportements suspects. |

En anticipant les menaces à l’aide de ces outils, les entreprises peuvent protéger leurs données et maintenir l’intégrité de leurs systèmes. Ces mesures deviennent essentielles dans un paysage numérique où la sécurité doit être une priorité.

Sécurité et dépannage des problèmes liés au port 53

Le port 53 est souvent la cible de cyberattaques, telles que le DNS spoofing ou le cache poisoning, qui exploitent ses vulnérabilités. Pour maintenir un haut niveau de sécurité, certaines étapes doivent être suivies pour sécuriser ce port :

- Configurer les pare-feu pour filtrer le trafic DNS malveillant.

- Utiliser DNSSEC pour authentifier les réponses reçues.

- Surveiller régulièrement les requêtes DNS inhabituelles.

| Problème | Solution |

|---|---|

| Timeout de requête DNS | Vérifier la connectivité avec le serveur DNS. |

| Conflits entre services DNS | Assurer que l’un des services (dnsmasq ou bind9) ne monopolise pas le port 53. |

| Requêtes vers des adresses IP spécifiques | Bloquer ces requêtes en fonction de l’analyse des logs. |

En annexe, il est essentiel d’examiner les configurations automatiques que certains routeurs appliquent, comme l’UPnP paramétré sur le port 53. Bien que cela facilite certaines fonctionnalités, cela peut aussi poser des problèmes de sécurité non négligeables.

FAQ

Qu’est-ce que le port 53 et pourquoi est-il important ?

Le port 53 gère le trafic DNS, essentiel pour résoudre les noms de domaine. Sa sécurité est primordiale, car toute compromission peut entraîner des attaques.

Comment utiliser Tcpdump pour surveiller le trafic DNS ?

Utilisez la commande sudo tcpdump -i

Quels outils sont recommandés pour analyser le trafic DNS ?

Les outils comme Wireshark pour l’analyse des paquets et Snort ou Suricata pour la détection d’intrusion offrent des fonctionnalités avancées pour cette tâche.

Comment détecter une attaque DDoS sur le DNS ?

En surveillant un volume excessif de requêtes provenant d’une ou plusieurs adresses IP suspectes, vous pouvez identifier des attaques DDoS en utilisant des outils comme Tcpdump et Grafana.

Quelles meilleures pratiques peuvent aider à sécuriser le port 53 ?

Mettez en œuvre des ACL, activez DNSSEC et réalisez régulièrement des audits de logs pour sécuriser le port 53 dans votre infrastructure.