Dans un monde où les réseaux informatiques sont de plus en plus complexes, le protocole de routage joue un rôle crucial dans la transmission efficace des données. Le Routing Information Protocol (RIP) est l’un des protocoles les plus anciens et largement utilisés, et sa compréhension est essentielle pour les administrateurs réseau qui cherchent à maximiser la performance de leur infrastructure. Cet article explore en profondeur le fonctionnement du RIP, ses mécanismes, ses avantages et ses limites, tout en proposant des solutions pour optimiser son utilisation dans les réseaux modernes.

Fonctionnement du Routing Information Protocol (RIP)

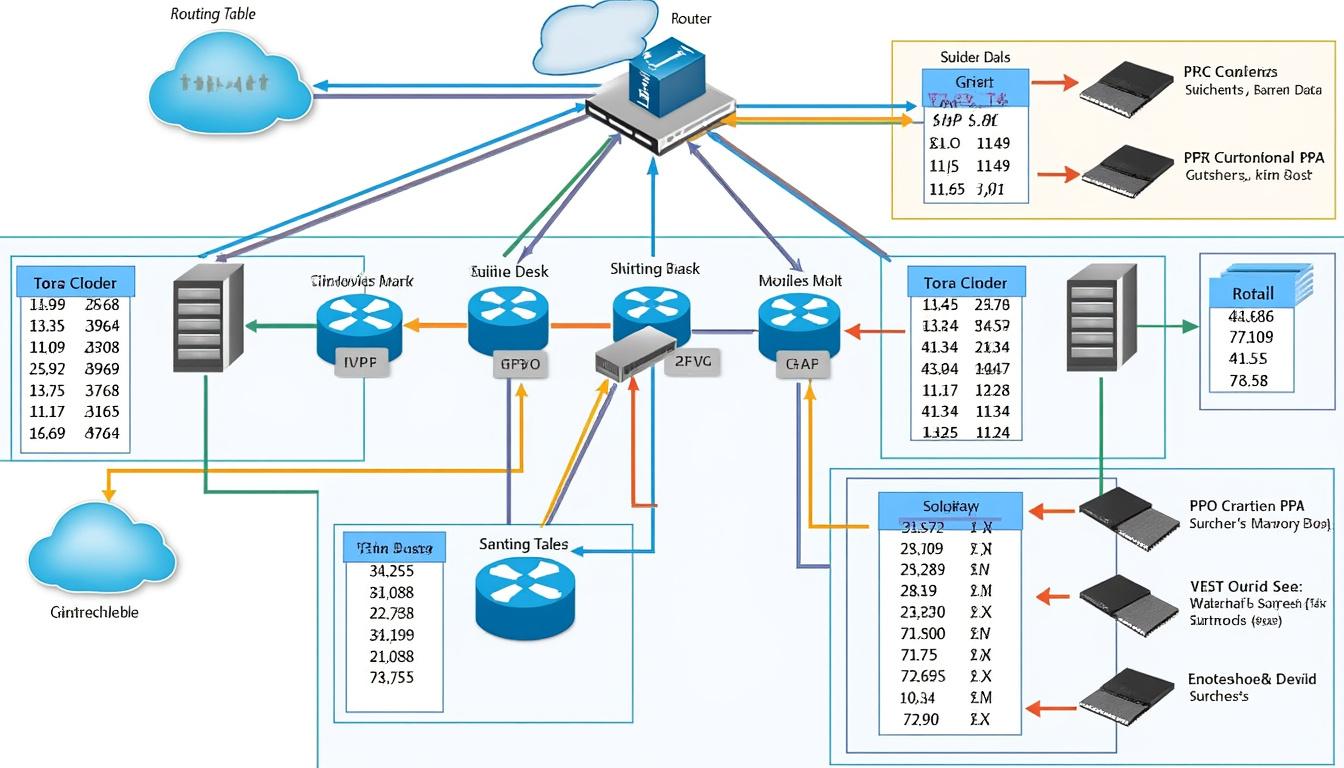

Le Routing Information Protocol (RIP) utilise une méthode basée sur le vecteur de distance pour déterminer le chemin le plus efficace pour acheminer les données. Chaque routeur dans le réseau échange périodiquement des informations de routage avec ses voisins, mettant à jour et maintenant ainsi sa table de routage. Le RIP envoie des mises à jour de routage toutes les 30 secondes, garantissant une vue dynamique du réseau.

La distance entre les réseaux est mesurée en « hops ». Chaque saut, ou passage d’un routeur à un autre, compte comme un hop. Dans le contexte de RIP, une route est considérée comme inaccessible si elle dépasse 15 hops. Cette limite est en place pour prévenir les boucles de routage infinies qui peuvent perturber le bon fonctionnement du réseau.

Les deux versions de RIP : RIPv1 et RIPv2

Il est important de faire la distinction entre les deux versions du protocole RIP. La version 1, bien que plus ancienne, présente certaines limitations, notamment en ce qui concerne le support des sous-réseaux flexibles. En revanche, RIPv2 introduit des améliorations notables, notamment :

| Caractéristique | RIPv1 | RIPv2 |

|---|---|---|

| Année de sortie | 1988 | 1994 |

| Gestion des masques de sous-réseau | Non | Oui |

| Méthodes de mise à jour | Diffusion | Multidiffusion |

| Authentification | Non | Oui |

Importance d’une configuration adéquate de RIP

Une configuration correcte de RIP est cruciale pour assurer le flux efficace des données à travers le réseau. Des paramètres tels que l’activation des interfaces passives peuvent aider à réduire le trafic inutile. De cette manière, non seulement la charge sur le réseau est minimisée, mais également la surface d’attaque potentielle pour des menaces extérieures.

Avantages et inconvénients de RIP

- Simplicité d’implémentation : Facile à configurer et à comprendre pour les administrateurs réseau novices.

- Faible consommation de ressources : Ne nécessite pas de matériel complexe ou onéreux.

- Convergence lente : Les mises à jour sont émises toutes les 30 secondes, ce qui peut retarder la réaction à des changements dans le réseau.

- Limitation à 15 sauts : Ce qui peut poser des problèmes pour les réseaux plus grands ou davantage complexes.

Problèmes et défis associés aux boucles de routage

Les boucles de routage représentent l’un des problèmes majeurs rencontrés lors de l’utilisation de RIP. Elles se produisent lorsqu’un paquet de données circule indéfiniment à travers un réseau à cause de l’acheminement incorrect des informations. Ce phénomène peut entraîner une surcharge des ressources réseau, une perte de paquets, et une augmentation significative de la latence.

Causes des boucles de routage

Les boucles de routage peuvent survenir pour plusieurs raisons, parmi lesquelles :

- Mises à jour lentes des tables de routage, pouvant provoquer des informations contradictoires.

- Absence de mécanismes de prévention tels que le split horizon et le route poisoning.

- Erreurs de configuration dans les routeurs utilisant RIP.

Conséquences sur les réseaux informatiques

Les conséquences des boucles de routage sur les réseaux informatiques incluent :

- Interruption du trafic réseau, provoquant des pannes potentielles.

- Perte de paquets de données cruciaux, impactant la qualité du service.

- Augmentation de la latence et saturation de la bande passante, diminuant l’efficacité globale du réseau.

- Réduction de la fiabilité perçue par les utilisateurs finaux, ce qui peut affecter la satisfaction des clients.

Mécanismes de prévention des boucles de routage

Pour contrer ces boucles, la mise en œuvre de mécanismes tels que :

- Split horizon : Empêche l’envoi d’informations de routage sur la même interface d’où elles proviennent.

- Route poisoning : Permet d’indiquer qu’une route est défaillante en assignant une distance infinie.

- Hold-down timers : Stabilise temporairement les routes en attente pour éviter des changements précoces.

- Triggered updates : Envoie des mises à jour immédiates lorsqu’une modification a été détectée.

Solutions pratiques pour corriger les problèmes de configuration de RIP

Une configuration incorrecte peut entraîner de sérieux problèmes, mais celles-ci peuvent souvent être résolues par une analyse rigoureuse des paramètres du réseau. Par exemple, un routeur qui ne met pas à jour sa table de routage peut créer des boucles de routage persistantes. Au niveau de la correction, plusieurs approches peuvent être adoptées.

Exemple d’une configuration incorrecte

Imaginons un scénario d’entreprise où un routeur ne met pas à jour ses routes à cause d’une négligence de la partie de l’administrateur réseau quant à l’activation du split horizon. Cela a pour effet d’encourager la circulation de routes incorrectes et, par conséquent, de provoquer des pannes de réseau.

Analyse et correction de l’erreur

Pour corriger une telle situation, il est essentiel d’analyser la topologie réseau et d’ajuster les paramètres désignés. Voici un tableau illustrant quelques problèmes et leurs solutions :

| Problème | Solution |

|---|---|

| Table de routage incorrecte | Vérifiez et mettez à jour les configurations des routeurs. |

| Paramètres de mise à jour RIP erronés | Réglez les timers pour optimiser la réactivité. |

| Conflits de métriques | Équilibrez les coûts pour assurer une distribution adéquate. |

Solutions avancées pour optimiser le RIP

Pour maximiser l’efficacité du Routing Information Protocol dans des environnements de réseau modernes, il est pertinent d’explorer des solutions avancées. Voici quelques approches qui peuvent être mises en œuvre :

Intégration avec d’autres protocoles de routage

Pour améliorer la performance du RIP, l’intégration avec d’autres protocoles tels que OSPF et BGP peut s’avérer bénéfique. Cette fusion permet :

- De hiérarchiser les routes pour une gestion plus efficace.

- De gérer les routes externes en assurant l’intégrité du routage.

- D’apporter des solutions face à la convergence rapide.

- De maintenir la compatibilité avec divers équipements réseau comme ceux de Cisco ou Juniper Networks.

Utilisation de logiciels de gestion de réseau

Les logiciels de gestion de réseau tels que ceux proposés par Netgear, D-Link, et d’autres, jouent un rôle crucial dans l’optimisation de RIP. Ces outils permettent :

- Surveillance en temps réel des états de routage.

- Détection proactive des anomalies de routage.

- Optimisation automatique des chemins de données.

- Configuration centralisée pour une gestion simplifiée.

Questions fréquentes sur le Routing Information Protocol

Qu’est-ce que le split horizon ?

Le split horizon est une technique qui empêche l’envoi d’informations de routage en retour sur la même interface par laquelle elles ont été reçues, réduisant ainsi le risque de boucles.

Comment fonctionne le route poisoning dans RIP ?

Le route poisoning consiste à déclarer une route comme inaccessible en utilisant une métrique de 16, signifiant ainsi aux autres routeurs de retirer cette route de leur table.

Quel est le rôle des hold-down timers dans le RIP ?

Les hold-down timers permettent de bloquer temporairement les mises à jour de routage pour une route donnée, empêchant des changements préjudiciables qui pourraient causer des boucles.

RIP est-il adapté pour les grands réseaux ?

Non, le RIP est plus efficace pour des configurations de réseaux de petite à moyenne taille. Pour des environnements plus vastes, des protocoles comme OSPF ou EIGRP sont généralement recommandés.

Comment renforcer la sécurité de RIP ?

Pour sécuriser un réseau utilisant RIP, il est conseillé d’utiliser l’authentification, de configurer des interfaces passives, et de mettre en place des systèmes de monitoring pour valider l’intégrité des routes.